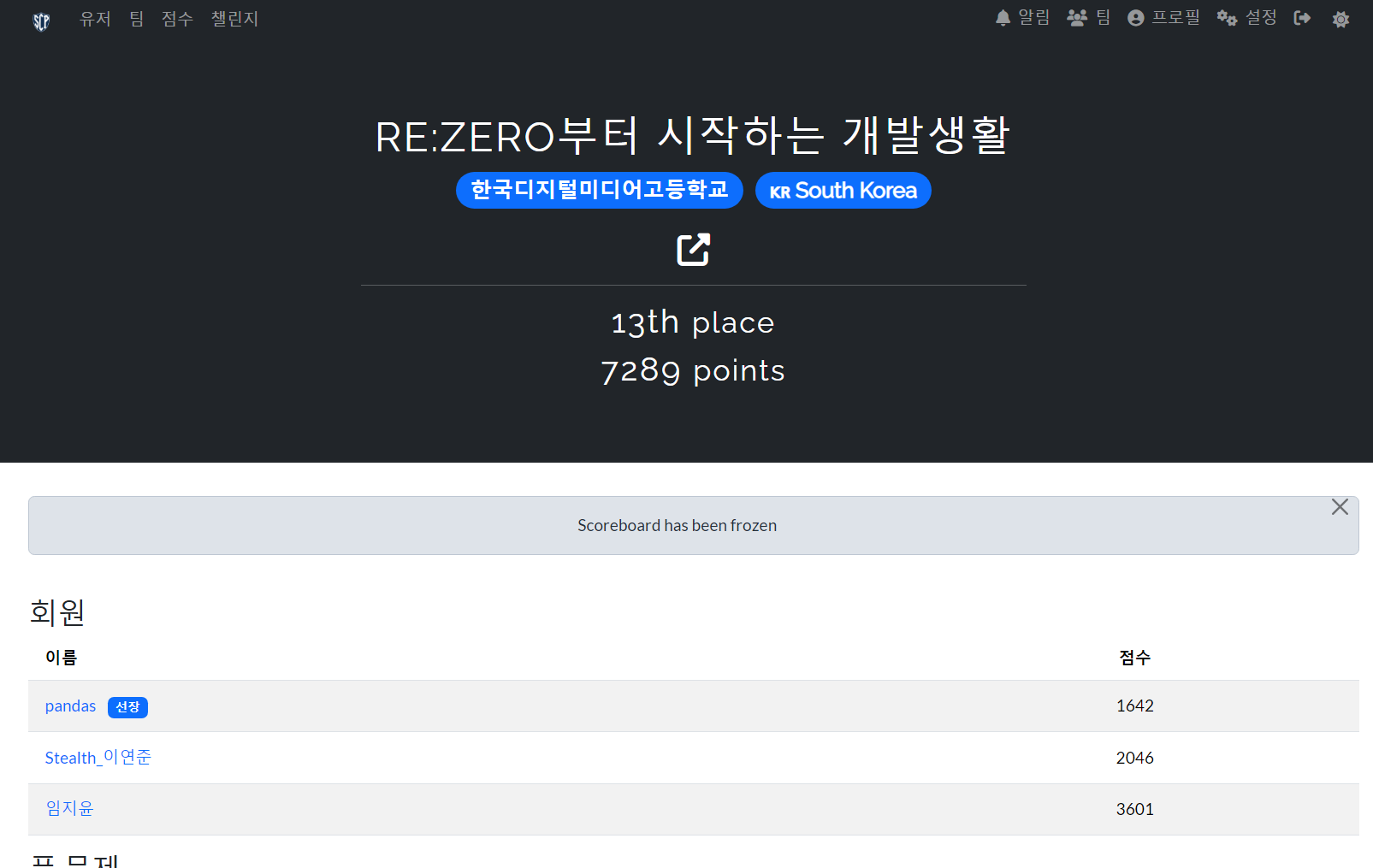

2024.10.25-26 금~토에 온라인으로 진행된 제 5회 중부대학교 JBU CTF에 참가했다

팀명 :

RE:ZERO부터 시작하는 개발 생활

팀원 :김준원(pandas), 이연준(yeonfish), 임지윤(Tuple)

등수 :통합 13등 (7289점) - 19솔브

나는 여기서 5솔브를 했다

내 주분야는 pwnable인데 pwn은 0솔 1어시스트했다

웹을 굉장히 잘하는 친구가 있었지만 web을 2문제 풀었다

오전 10시부터라 수업 시간에 몰래 풀었다

밤에 풀고 싶어서 미술실을

(순탄하지 않게)

빌려서 야자 2타임 ~ 새벽 1시 30분까지 풀었다

우리 학교에서도 맨인블랙햇이 나가서 높은 등수를 차지했다

너무 부러웠다

우리 팀도 나 빼고 각 분야에서 너무 잘하는 팀원이라 기대가 컸는데 역시 기대를 한 보람이 있었다

내가 pwnable를 풀지 못해 등수가 낮은것 같아서 팀원들에게 미안했다.

문제별 Write Up과 Review

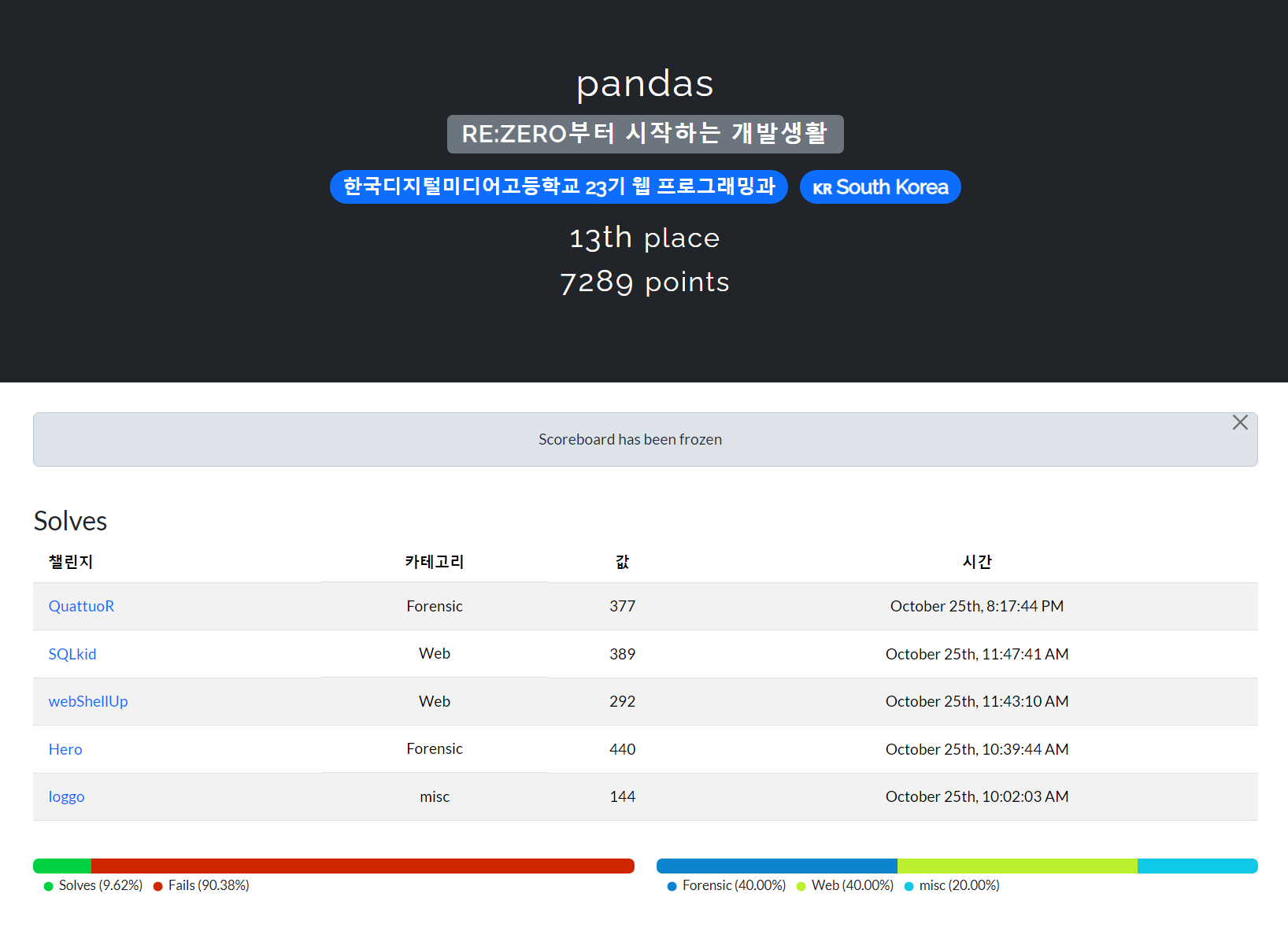

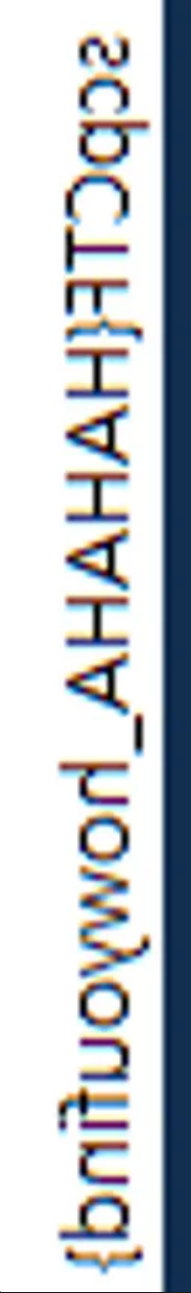

0x01. loggo (misc)

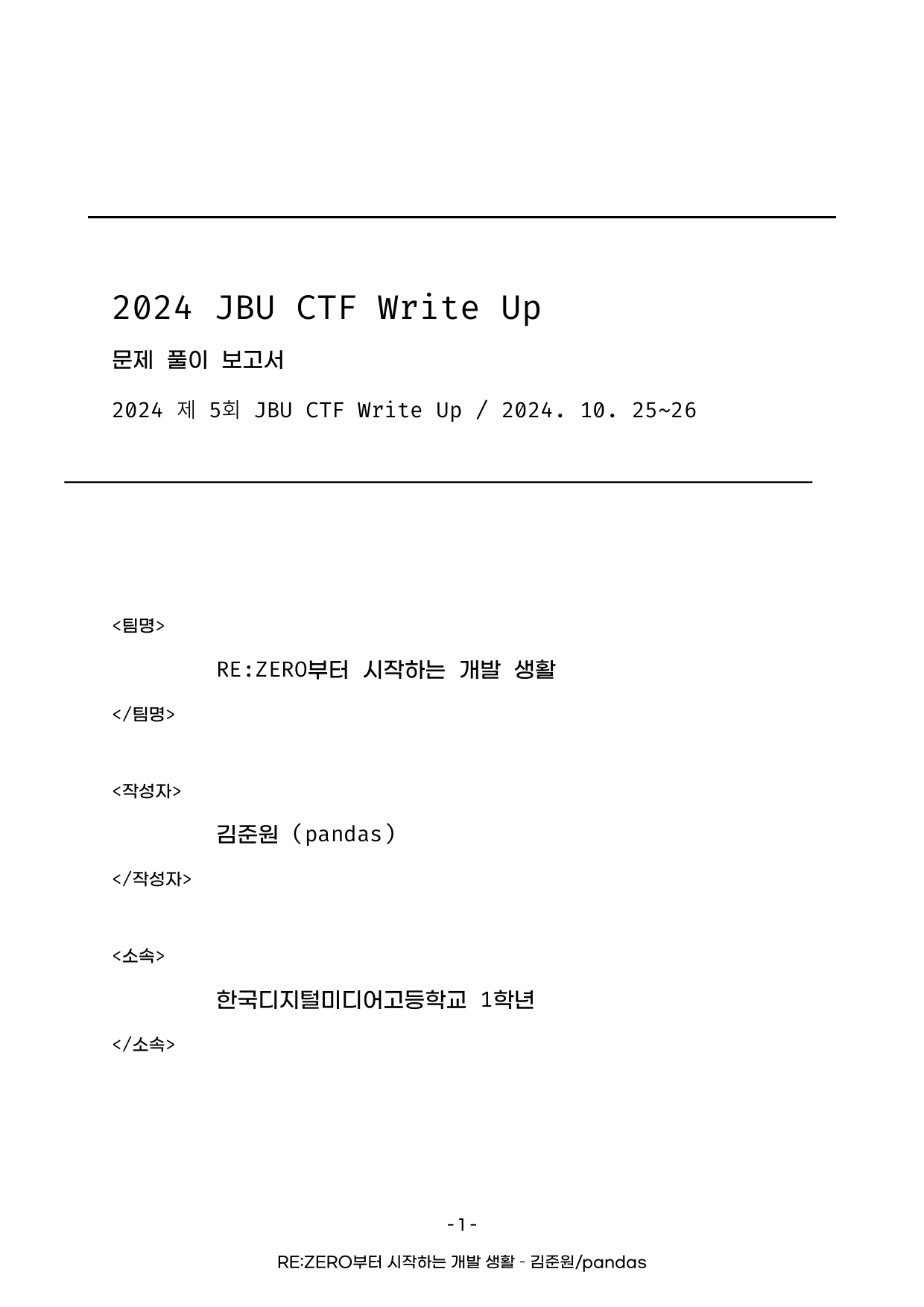

페이지 로고를 확대하면 보인다

challenge 페이지 좌 상단에 보면 JBU 로고가 보인다.

이 로고 이미지를 보기 위해서 ctrl + shift + c 로 이미지를 보고 소스코드에서 이미지를 다운로드 받을 수 있다.

이미지를 확대해보면

뒤집어진 것을 볼 수 있다.

그냥 뒤집어서 생각하면 플래그가 나온다

scpCTF{HAHAHA_howyoufind}

Review:

아마 이 문제에 대한 퍼블을 딴 걸로 기억한다

대회 시작 2분만에 풀었고, 문자열이 거꾸로 된 줄 모르고 대충 게싱해서 풀었는데 알고보니 뒤집어진거였더라..

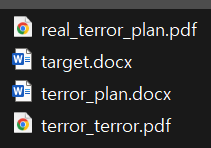

0x02. Hero (forensic)

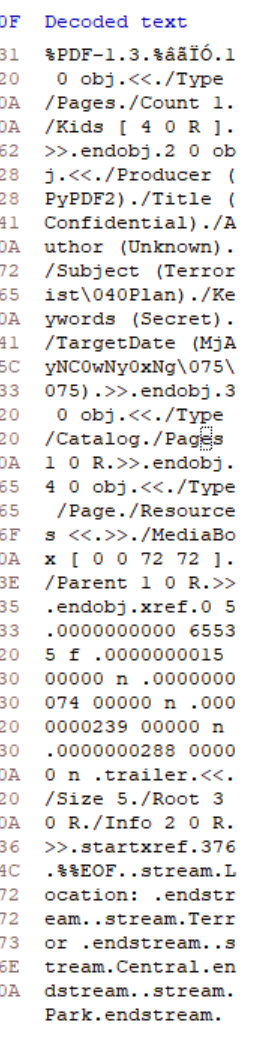

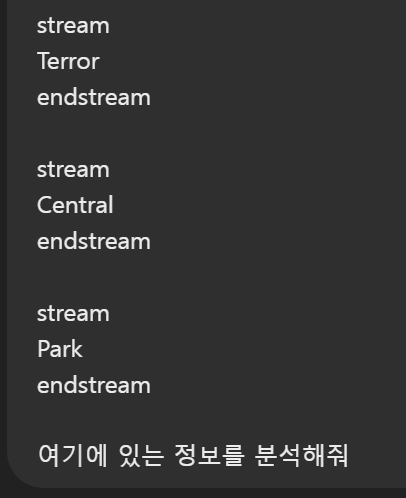

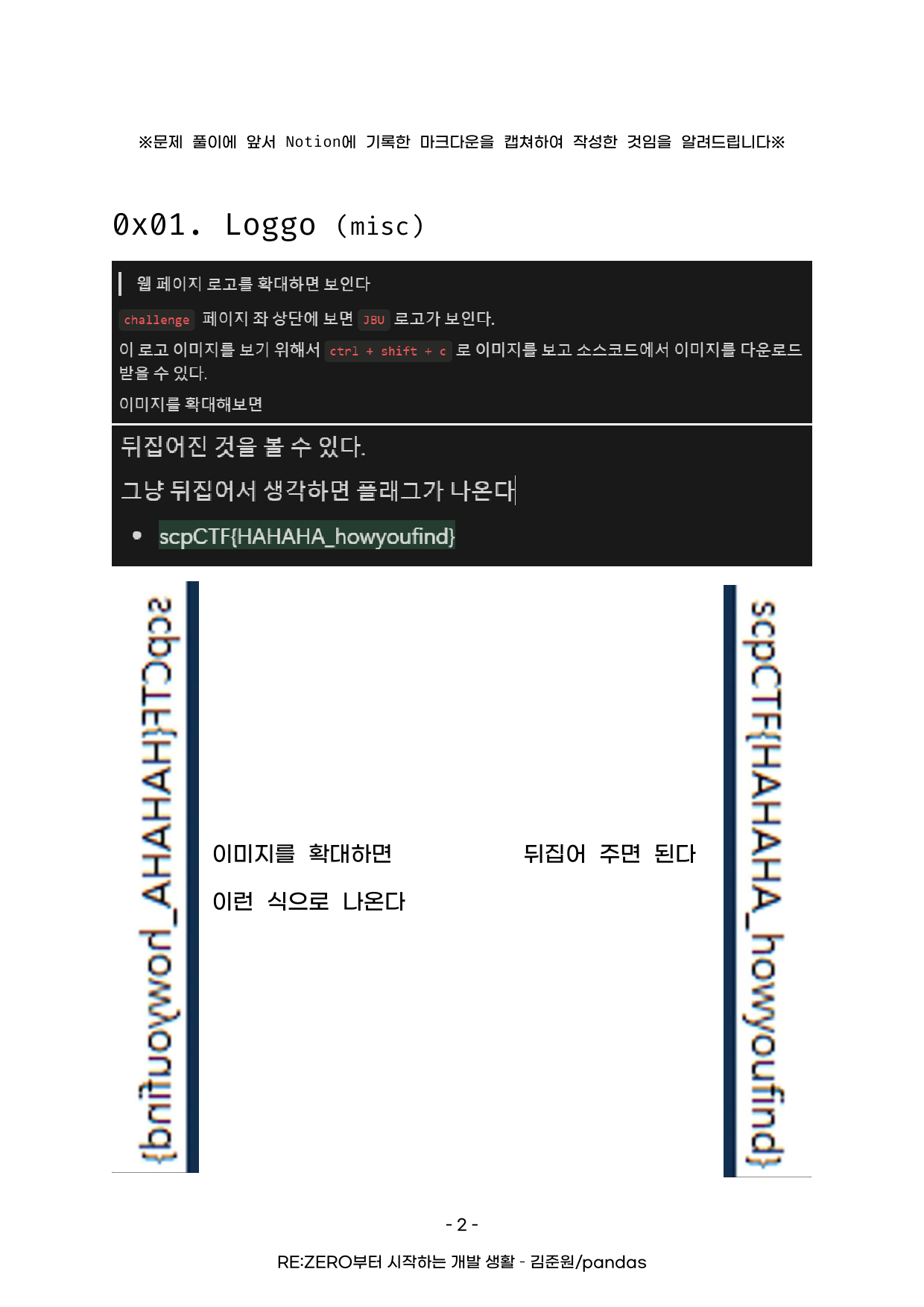

HxD로 파일을 열어보면 된다

HxD로 분석을 해보자terror_plan.docx 파일을 HxD 로 열어보면

이런 정보들을 볼 수 있다Chat GPT 로 분석을 해보자

테러 일시, 장소들을 알 수 있다

scpCTF{2024_07_16_Central_Park}

Review:

파일을 열었는데 안열려서 바로 HxD를 생각해냈다

파일 확장자도 바꿔보고 그랬는데 파일 하나를 열어보니 내용이 다 나온 것 같아서 GPT돌리니깐 바로 나왔다

그리 어렵지 않고 재미있게 푼 문제다

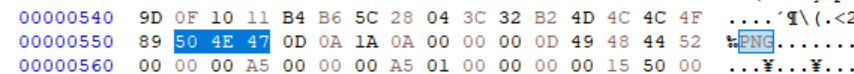

0x03. QuattuoR (forensic)

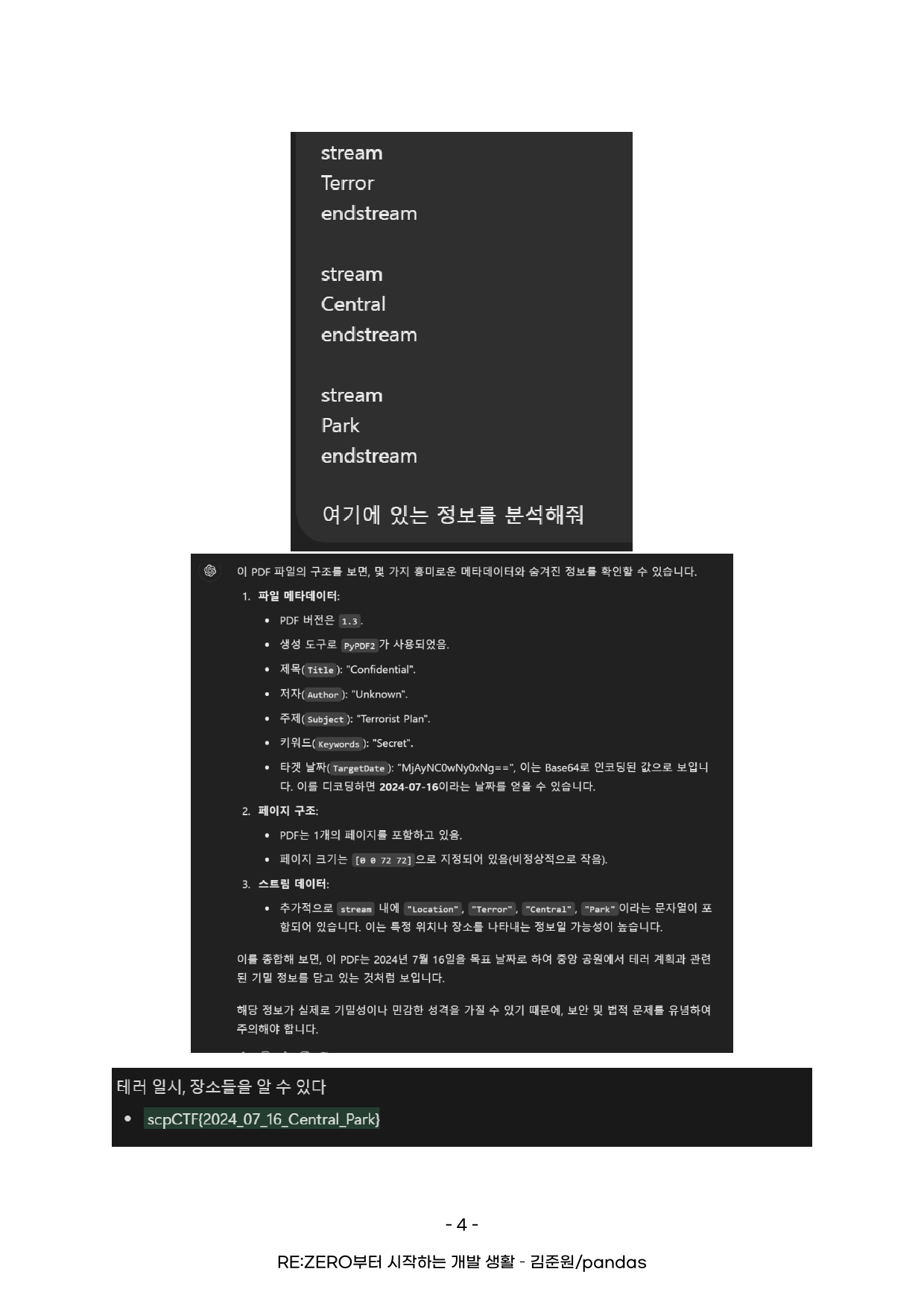

파일에서 png 파일들을 추출하고 qr코드를 만들어 찍는다

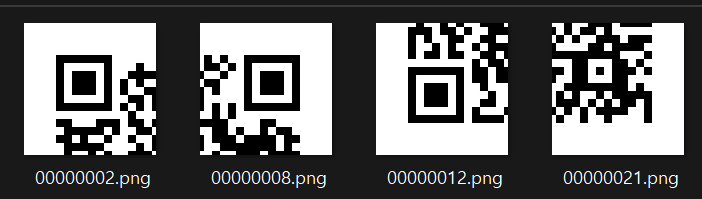

이미지 파일 하나가 주어진다HxD 로 분석을 해보면 이미지 4개가 숨겨져 있는 것을 확인할 수 있다

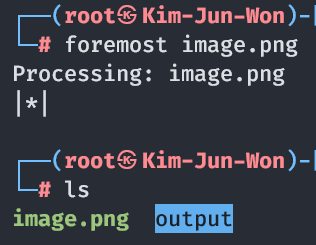

이 외에도 3개가 더 있다kali linux 의 foremost 를 이용해서 이미지를 추출해보자

추출 완료

이미지 4개를 QR 로 만든다음에 스캔하면 플래그가 나온다

scpCTF{Co113cT_d1V1d3d_QRc0d3}

Review:

처음 보았을때 굉장히 난해했다HxD로 파일 크기 조정하는 문제인줄 알았는데 아니여서 몇시간 삽질했다

그러러다가 예전에 칼리에서 foremost를 써본 기억이 있어서 해봤는데 바로 나왔다QR합치는 건 그림판에서 복붙하면서 했다

삽질한 시간이 아까웠다

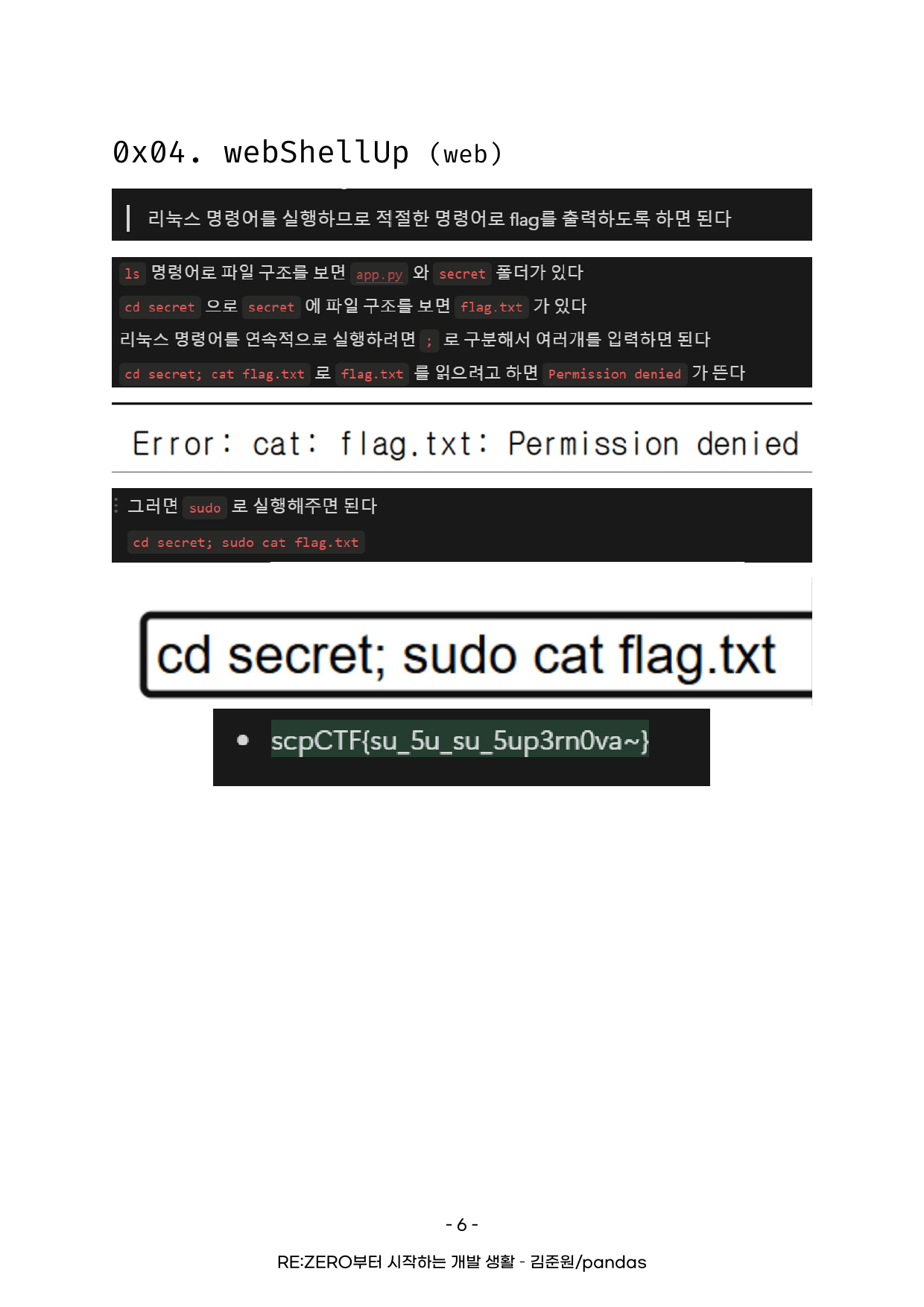

0x04. webShellUp (web)

리눅스 명령어를 실행하므로 적절한 명령어로 flag를 출력하도록 하면 된다

ls 명령어로 파일 구조를 보면 app.py 와 secret 폴더가 있다

cd secret 으로 secret 에 파일 구조를 보면 flag.txt 가 있다

리눅스 명령어를 연속적으로 실행하려면 ; 로 구분해서 여러개를 입력하면 된다

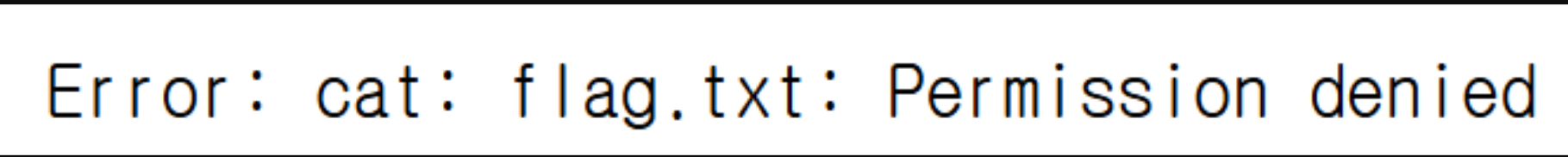

cd secret; cat flag.txt 로 flag.txt 를 읽으려고 하면 Permission denied 가 뜬다

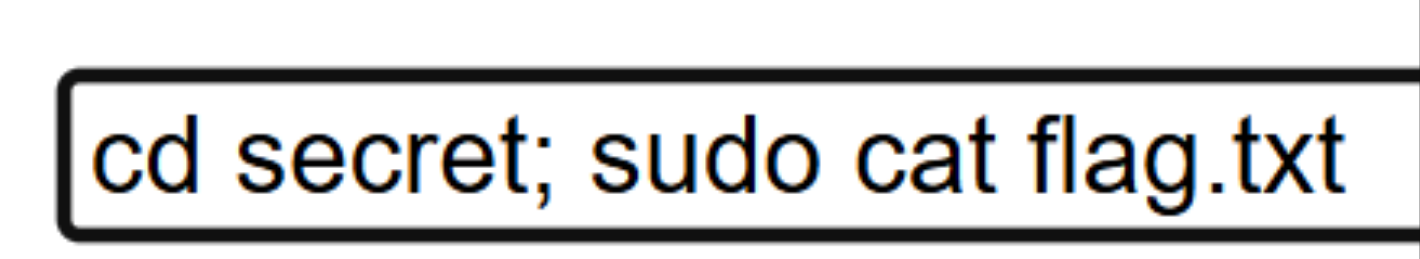

그러면 sudo 로 실행해주면 된다cd secret; sudo cat flag.txt

scpCTF{su_5u_su_5up3rn0va~}

Review:

이건 풀면서 이게 웹? 문젠가 싶은 문제였다

그냥 바로 리눅스 명령어 치면 되는 문제라 재밌었다sudo만 붙이면 다 되니깐 좋았다

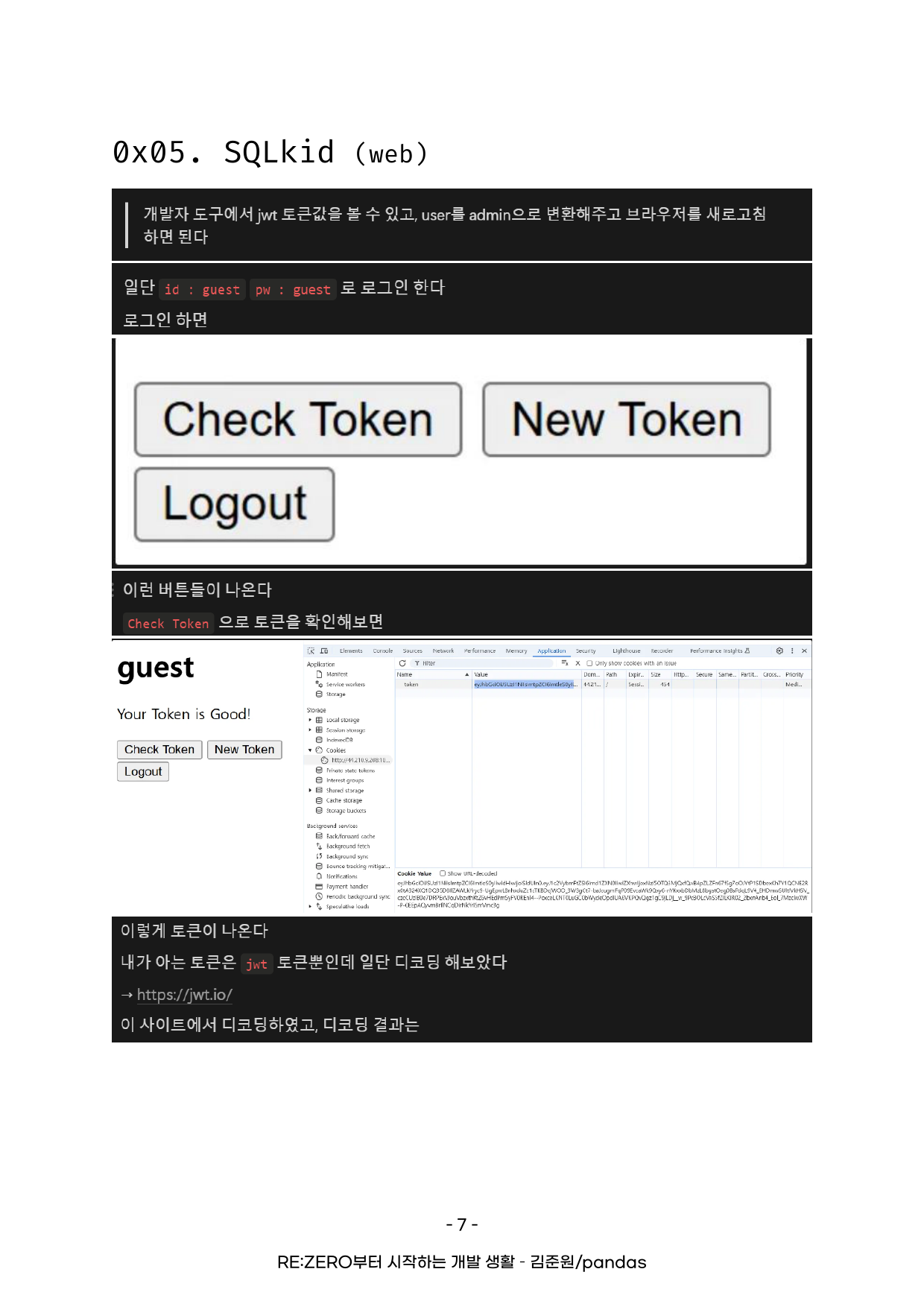

0x05. SQLkid (web)

개발자 도구에서 jwt 토큰값을 볼 수 있고, user를 admin으로 변환해주고 브라우저를 새로고침 하면 된다

일단 id : guest pw : guest 로 로그인 한다

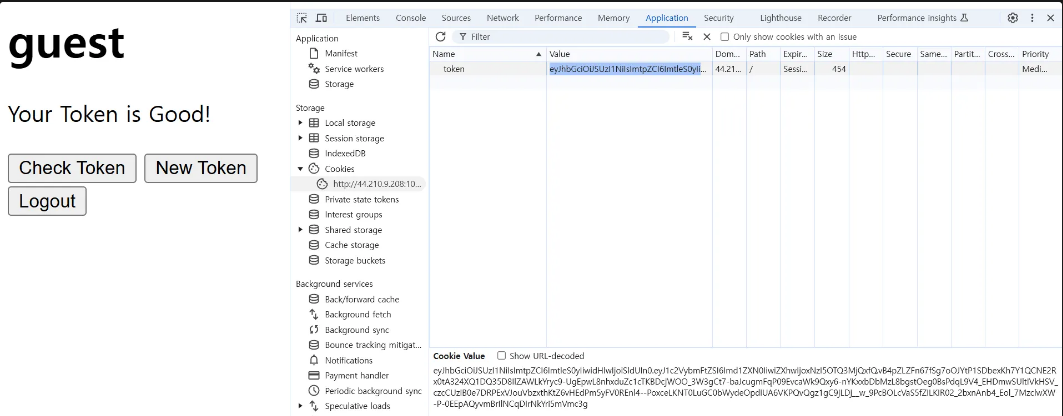

로그인 하면

이런 버튼들이 나온다Check Token 으로 토큰을 확인해보면

이렇게 토큰이 나온다

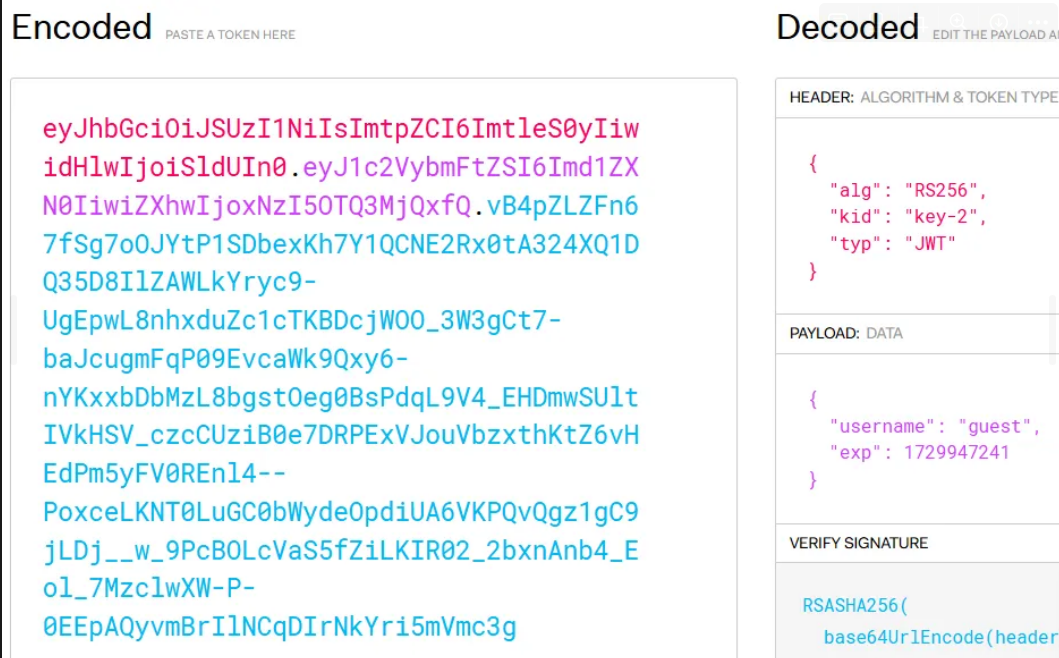

내가 아는 토큰은 jwt 토큰뿐인데 일단 디코딩 해보았다

→ https://jwt.io/

이 사이트에서 디코딩하였고, 디코딩 결과는

이렇게 나왔다

뭔가 payload(data) 부분에 username : guest 부분을 바꾸면 될 것 같다

dreamhack 에서 지원해주는 cyberchief 로 "username" : "guest" 부분을 "username" : "admin" 으로 바꾸고 base64 인코딩 해서 넣어주면 주면 된다

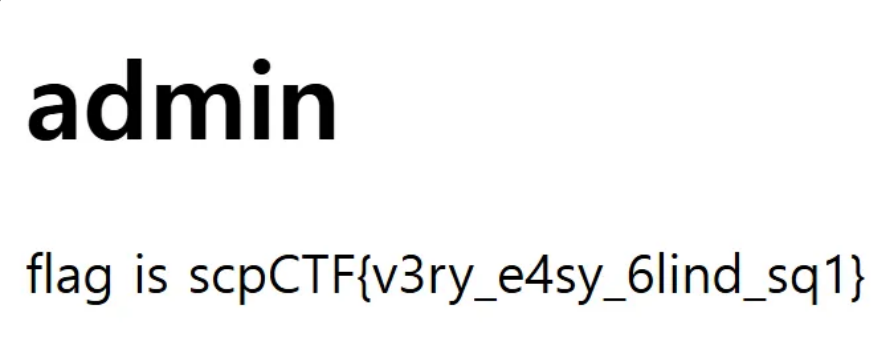

바꾸고 새로고침 → Check Token → New Token → Check Token 을 하니깐 플래그가 보였다

scpCTF{v3ry_e4sy_6lind_sq1}

Review:

문제 제목에 SQL이 들어가서 SQL 쿼리문을 이용하는 문제인줄 알았는데 Token이런거 보니깐 cookie에 session값에 jwt?토큰이 있어서 대충 base64돌리고 바꿔주니 맞았다

대회 끝나고 주최측왈 이건 언인텐이라고 한다

평소에 드림핵에서 유형의 문제?를 풀어본게 많은 도움이 되었다

Write Up (제출용)

Review

야자때 미술실 빌려서 밤까지 해서 재밌었다

생각보다 문제가 쉬워서 솔브를 많이? 해서 좋았다

퍼블 처음으로 따보니깐 좋았다

중고등부 9000점대인데 대학부 2000점대가 수상을 한거 보니깐 어이가 없다

시스템 해킹 0솔이라 좀 아쉬웠다

90%풀었는데 libc base를 안구해서.. 안타까웠다

좀 성장한게 느껴진 CTF였다

'CTF' 카테고리의 다른 글

| [ 2025 COSS 아주대 CTF - 본선] - Write Up & 후기 (5) | 2025.07.25 |

|---|---|

| [2025 COSS 아주대 CTF - 예선 ] - Write Up & 후기 (0) | 2025.06.23 |

| [2025 Codegate 예선] - Write Up & 후기 (0) | 2025.05.26 |

| [2025 DIMI CTF Write Up] - Prob by pandas. with 후기 (3) | 2025.03.25 |

| [CTF] 2024 ELECCON 일렉콘 예선 (0) | 2025.02.27 |